발단

시스템보안실습 수업의 5번째 과제가 올라왔다. (순서상으로 4번 과제가 먼저긴 하다.)

과제의 설명은 다음과 같다.

준비물: 칼리VM, 윈도우 VM1

1. 칼리에서 Hydra를 이용한 Password Guessing 공격을 수행하여 윈도우 Credential 획득

2. 획득한 Credential을 가지고 칼리에서 윈도우에 RDP 접속과정을 보이는 포스트 작성 및 URL 제출

한 번 해보자.

공격 시작

1. 윈도우 Credential 획득

먼저 칼리에서 윈도우에 대해 아무것도 모른다고 가정한 상태에서 윈도우 서버의 IP 정보와 포트 상태를 확인하면 다음과 같다. (같은 네트워크에 있다고 가정)

rdp 포트가 open 상태인 것을 보아하니, 계정 정보를 획득하고 서버에서 해당 계정에 원격 접속 권한을 주었다면 아마도 rdp를 통해 접근 가능할 것이다.

일단은 서버에 어떤 계정들이 존재하는지 모른다. Administrator로 일단 크래킹을 해보자.

잠깐 컴퓨터를 방치했더니 저런식으로 비밀번호가 출력된 것을 확인할 수 있었다. 비밀번호를 알려진 비밀번호 목록에 포함된 것으로 설정해둔 듯 하다.

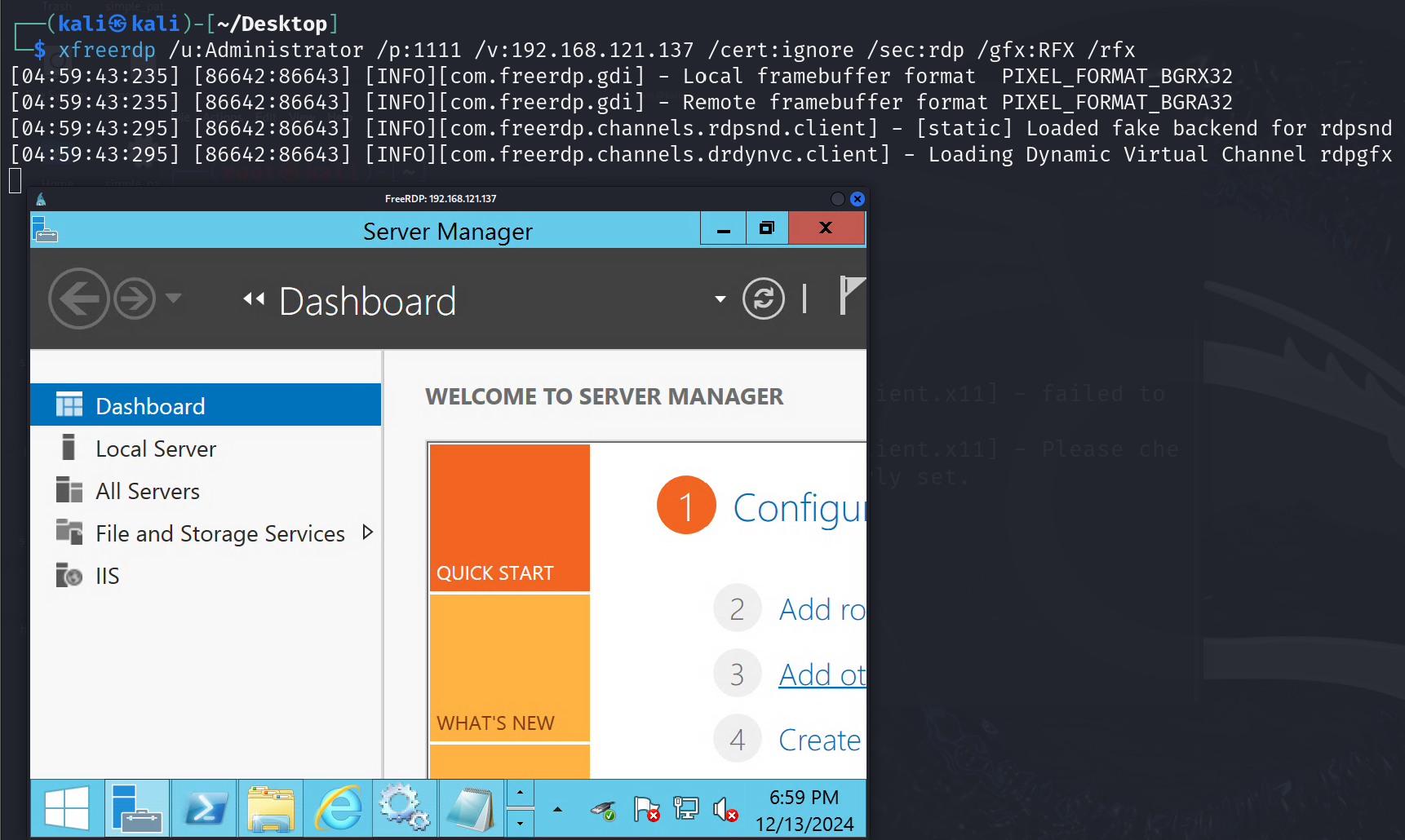

2. rdp 접속

신나서 바로 rdp 접속을 해보았더니 에러가 뜬다.

생각해보니까 vmware에 ssh 접속해서 사용할 때는 디스플레이가 없어서 GUI 프로그램 실행이 불가능하다.

vmware로 이동해서 rdp 접속을 하면 아래처럼 정상적으로 잘 접속되는 것을 확인할 수 있었다.

결론

윈도우 서버 정보를 모른다는 상황을 두고 진행했지만, 실습을 위해 실제로는 윈도우 서버에서 Administrator 원격 접속 허용, 비밀번호 정책 전부 해제 및 접속 제한 관련 설정을 전부 느슨하게 설정하거나 꺼두었다.

사실 윈도우 서버의 기본 설정만 건드리지 않고 써도 저렇게 쉽게 뚫리는 일은 잘 없을 것이다.

따라서 보안 정책을 건드릴 때는 이게 어떤 영향을 미칠 것인지에 대해 잘 생각해보고 적용해야 한다고 생각한다.

'대학생활' 카테고리의 다른 글

| 시스템보안실습 | 4. 주통기 점검 스크립트 (0) | 2024.12.15 |

|---|---|

| 시스템보안실습 | 3. 버퍼오버플로우 (0) | 2024.10.26 |

| 시스템보안실습 | 2. Privilege Escalation & Lateral Movement (2) | 2024.10.17 |

| 시스템보안실습 | 1. shadow 파일 password cracking 해보기 (0) | 2024.09.24 |